Взлом WPA2 пароля при помощи сервисов Амазона

Alexander Antipov

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Рано или поздно пентестер сталкивается с ситуацией, когда нужно подобрать пароль. Схема взлома зависит от алгоритма шифрования и доступного оборудования.

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Для начала следует упомянуть, что на данный момент технология WPA2 является наиболее защищенной (при условии, качественной настройки в сочетании с современными техниками шифрования). Тем не менее, «наиболее защищенная» еще не означает «не взламываемая». Благодаря MiTM-атаке становится возможным извлечь зашифрованный пароль. Вы знали об этом?

Я покажу вам новый способ подобрать Wi-Fi-пароль, используя потенциально безграничные и сверхэффективные ресурсы. Но сначала ответьте на вопрос. Какие методы вы знаете касательно взлома WPA2 пароля?

Первое, что приходит в голову, - старый добрый брутефорс. Но в этом случае система потребляет слишком большие ресурсы, и чтобы получить результат, потребуется много времени. Не очень эффективный метод. Давайте рассмотрим, как повысить результативность…

Нам потребуется словарь. Чтобы составить список подходящих слов, часто используется информация с сайта компании или из социальной сети.

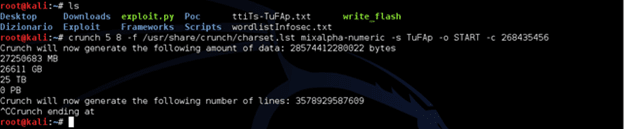

Этот метод требует повышенной удачливости, а, значит, от нас не все зависит. Однако нам не нужна удача. Мы, хакеры, сами куем удачу. Давайте рассмотрим создание словаря при помощи Crunch.

Рисунок 1: Генерация словарей при помощи Crunch

В итоге мы сгенерировал объем в 1 петабайт. У нас нет столько свободного места на диске.

Но кто сказал, что мы должны где-то хранить список паролей? Ведь мы можем генерировать и использовать словарь на лету.

Как? Например, объединить Crunch и Pyrit через канал (pipeline).

Crunch генерирует всевозможные 8-ми символьные комбинации, а результаты используются в Pyrit для подбора пароля из.cap файла.

Вышеупомянутый трюк довольно хорош, но также не особо эффективен. Время на перебор мы не сократим. В среднем на перебор более менее сильного пароля уйдут годы.

Кто-то подумал о CUDA Pyrit? Хороший инструмент, но только не для ноутбука или PC. Если вы очень любознательны, можете ознакомиться со статьей об использовании CUDA Pyrit на базе дистрибутива Kali.

CUDA - мощное средство, ускоряющее Pyrit при помощи GPU (вместо CPU).

В Pyrit есть отличная возможность «обрабатывать» перехваченные пакеты при помощи предварительно загруженной базы данных. Записи генерируются миллионами в секунду, после чего создается нечто похожее на радужную таблицу.

Говоря простыми словами, мы начинаем масштабировать процесс и потенциально можем взломать WPA2 пароль любой длины.

На основе всего вышесказанного вся последующая работа состоит из 3-х шагов.

Создаем словарь в Crunch:

Рисунок 2: Создание словаря в Crunch, состоящего из 8-символьных элементов

Загружаем созданный словарь в Pyrit DB и генерируем «радужную таблицу» (но это будет не настоящая радужная таблица):

Рисунок 3: Импорт словаря в Pyrit DB

После импорта паролей запускаем команду на создание базы.

pyrit batch

После создания базы мы готовы к подбору пароля из.cap файла.

Рисунок 4: Команда для подбора пароля

Однако время выполнения примерно то же самое, что и при использовании трюка с каналом. На данный момент наше оборудование не позволяет подобрать пароль за приемлемое время, а покупка новых графических карт не очень правильное решение.

И тут нам на помощь приходит Амазон…

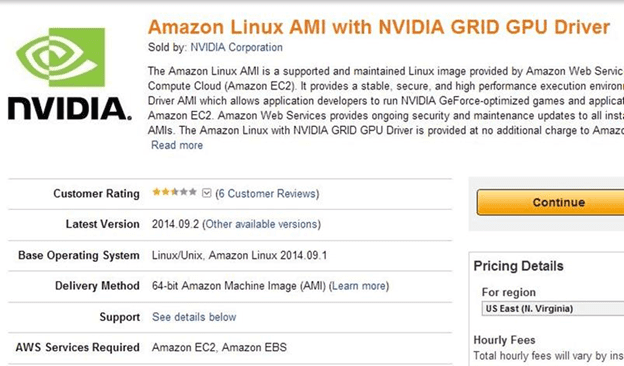

AMAZON LINUX AMI

Компания Амазон предоставляет доступ к дополнительным веб-службам, включая AMI. Amazon Linux AMI – Linux-образ, предоставляемый и поддерживаемый Amazon Web Services для веб-сервиса Amazon Elastic Compute Cloud (Amazon EC2). В распоряжение пользователя попадает стабильная, безопасная и высокопроизводительная среда выполнения для NVIDIA GRID GPU Driver AMI, позволяющая разработчикам запускать игры и приложения, оптимизированные под видеокарту NVIDIA GeForce, в облаке Amazon EC2.

Рисунок 5: Описание сервиса Amazon Linux AMI

Amazon Web Services предоставляет постоянные обновления и поддержку для всех экземпляров, запущенных на базе службы Amazon Linux AMI. Более подробно про Amazon AMI можно прочитать .

AMI предоставляет в наше распоряжение именно те мощности, которые нам нужны. Вместо CPU используется GPU, и тем самым увеличивается скорость вычислений.

Когда вы в первый раз купите доступ к AMI, там не будет нужных утилит. Необходимо установить Python, CUDA Pyrit и Crunch.

Мы платим Амазону за каждый час использования сервиса, поэтому нельзя терять ни минуты. Перед покупкой нужно подготовить пакет со всеми необходимыми утилитами.

Позже мы проведем тест на производительность и убедимся, что в нашем распоряжении именно та среда, которая нам нужна.

На данный момент вы все также потенциально можем взломать любой WPA2 пароль. Пока потенциально. Если в нашем распоряжении только одна AMI-машины, все еще будет требоваться много времени на взлом. Нам нужно много AMI-машин, работающих сообща. Нечто вроде распределенной службы, когда мы масштабируем весь процесс на максимально возможную мощность.

На данный момент нам не нужны большие мощности. Для начала нужно понять механику процесса.

Если взглянуть в документацию, везде говорится, что нужно использовать Crunch для создания огромного словаря, а Pyrit для распределенного перебора между несколькими машинами на базе AMI. Однако здесь есть одна небольшая хитрость.

Шаг 1

Для начала нужно подготовить все необходимые утилиты. Мы будем создавать не готовую машину, а нечто вроде шаблона, чтобы потом сэкономить время при создании множества однотипных систем.

Шаг 2

Мы будем дробить словарь не небольшие порции. Это главная часть трюка;-). Но вначале нужно узнать максимально доступный размер словаря. Здесь нам также поможет Pyrit. Если при создании словаря в параметре -c ввести огромное число, Pyrit вернет максимально доступный размер. И это нужное нам число!

Рисунок 6: Команда для выяснения максимального размера словаря

Pyrit вернул максимальное корректное значение параметра: 268435456.

Создаем еще раз словарь с использованием правильного значения.

Рисунок 7: Создание первой части словаря

Команда выше создает словарь с использованием максимально доступного дискового пространства. Для создания следующей части словаря запускаем еще одну виртуальную машину и продолжаем с того места, где мы остановились ранее. Первая часть словаря именуется как ttiTs-TuFAp.txt. Повторно запускаем Crunch с этого места.

Рисунок 8: Создаем следующую часть словаря

Шаг третий

Загрузите все файлы в базу данных Pyrit при помощи команды, использованной ранее. Вы можете сначала сгенерировать файл, а потом загрузить его на виртуальную машину. В этом случае вы не будете засорять дисковое пространство бесполезными файлами. Сначала загружаете список на виртуальную машину, потом импортируете его в Pyrit, после чего в ручном режиме переходите к другим виртуальным машинам.

Шаг четвертый

Сохраните виртуальную машину как шаблон. Так вы сэкономите время в следующий раз. В EC2 зайдите в панель управления, отметьте инстанс (все инстансы с предварительно загруженным словарем), укажите имя и выберите «create image».

Шаг пятый

Стартуйте все инстансы, вставьте ESSID в Pyrit, и запустите пакетное задание.

Заключение

На прохождение всех вышеуказанных шагов может потребоваться некоторое время. Создание виртуальной машины, словаря и импорт словаря в базу данных Pyrit делается только один раз. В итоге мы получили метод подбора пароля, который можно масштабировать и получить результат за приемлемое время.

Как вы могли убедиться, облачные сервисы и операционные мощности значительно расширяют наши возможности и позволяют получить лучшие результаты за меньшее время. Компания Амазон – лишь сторонний игрок на этом рынке и, возможно, в данный момент некоторые изменения в договоре о предоставлении услуг, могут огранить сферу применения методов, описанных в этой статье.

Амазон – прекрасная компания, но я бы хотел подчеркнуть особо, что цель статьи – не научить вас плохому, а продемонстрировать, как новые технологии могут быть использованы для осуществления некоторых видов атак.

Я хочу выразить благодарность Бруно Родригесу, автору этого метода.

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй .

Обзор Reaver

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Конечной целью является расшифровка пароля WPA/WPA2. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Т.к. оригинальная версия Reaver не обновлялась с января 2012 года, то был сделан форк. Сайт форка -

Скрыто от гостей

Последние изменения в форке датируются январём 2014 года.

Жизнь не стоит на месте. И совсем недавно (в апреле 2015 года) была официально выпущена модифицированная версия форка Reaver. Сайт этой модификации -

Скрыто от гостей

Главное её отличие в том, что она может использовать атаку Pixie Dust для нахождения верного пина WPS. Эта атака применима ко многим точкам доступа Ralink, Broadcom и Realtek. Атака, используемая для этой версии, разработана Wiire.

Запускается модифицированная версия Reaver точно также, как и форк. О новых ключах форка и какие нововведения он нам несёт будет рассказано ниже.

Перед тем, как мы начнём, заинтересованных в теме анализа и взлома Wi-Fi сетей перенаправляю также к статье « ». Там используется метод перехвата рукопожатия (программой Wifite) и предлагается очень быстрый метод расшифровки пароля. Скорость достигается за счёт применения техники значительного ускорения перебора паролей.

Основные векторы взлома Wi-Fi сетей:

- перехват рукопожатий (хендшейков) и последующий их брутфорсинг

- подбор пина на ТД с включённым WPS.

Если вы перехватили рукопожатия и вы хотите применить атаку брут-форсинг, то у меня есть ещё пара ссылок для вас. Во-первых, которую я рекомендовал чуть выше, рассказывает, как произвести быстрый перебор по словарю. А в статье « », как следует из её названия, рассказано о переборе по маске. Это значительно ускорит процесс, если нам известны некоторые символы из пароля, либо мы знаем правила, в соответствии с которыми этот пароль генерировался. Вообще Hashcat мощная программа, которая может взламывать не только пароли Wifi WPA/WPA2, но и пароли MD5, phpBB, MySQL, SHA1 и многие другие.

Суть метода атаки Reaver - подбор WPS

Главное, что нам нужно от атакуемой точки доступа, это включённость на ней WPS. В случае правильного введения пина, ТД сама предоставит нам необходимые данные для аутентификации (в т.ч. WPA PSK).

Как уже было сказано, нужно ввести правильный пин. Думаю, все уже догадались, что Reaver занимается тем, что перебирает пины, пока не найдёт верный. Об этом пине известно следующее: это восьмизначное число. Вводить его можно в любое время - каких-либо действий со стороны владельца ТД не требуется. Нам не нужна никакая больше информация: ни о настройках ТД, ни о шифровании или конфигурации. Для восьмизначных чисел возможно 10^8 (100,000,000) вариантов. Но последняя цифра не является случайно, она рассчитывается по алгоритму, т. е. говоря простым языком, последнюю цифру мы всегда знаем, и количество возможных вариантов сокращается до 10^7 (10,000,000).

Ну и будто бы специально, чтобы нам было проще брутфорсить, пин делится на две половины, и каждая из этих половин проверяется индивидуально. Это означает, что для первой половины 10^4 (10,000) возможных вариантов, а для второй - всего 10^3 (1,000), т. к. последняя цифра не является случайной.

Reaver подбирает первую половину пина, а потом вторую. Общее число возможных вариантов, как мы только что посчитали, равняется 11,000. Скорость, с которой Reaver тестирует номера пинов полностью зависит от скорости с которой ТД может обрабатывать запросы. Некоторые достаточно быстрые - можно тестировать по одному пину в секунду, другие - медленнее, они позволяют вводить только один пин в 10 секунд.

Установка Reaver

- там дан перевод всей справки Reaver по всем ключам;

- там рассказано о трёх новых ключах: -K // -pixie-dust в reaver; -H // –pixiedust-log в reaver; -P // –pixiedust-loop в reaver

В некоторых случаях вам может хотеть/нужно подменить ваш MAC адрес. Reaver поддерживает подмену MAC мадрес с опцией –mac, но вам нужно убедиться, что MAC адрес корректно подменён, т. к. есть нюансы.

Изменение MAC адреса виртуального интерфейса режима монитора (теперь называемого wlan0mon) НЕ БУДЕТ РАБОТАТЬ. Вы должны изменить MAC адрес физического интерфейса вашей беспроводной карты. Например:

# ifconfig wlan0 down # ifconfig wlan0 hw ether 04:DE:AD:BE:EF:45 # ifconfig wlan0 up # airmon-ng start wlan0 # reaver -i wlan0mon -b 4C:72:B9:FE:B8:0C -vv --mac=04:DE:AD:BE:EF:45

Использование беспроводных сетей Wi-Fi в настоящее время стало очень распространённым. Многие пользователи задумываются о безопасности своих сетей и компьютеров, иногда у них возникают вопросы, как взламывают Wi-Fi, насколько эта угроза реальна?

В этой заметке я предлагаю обычным пользователям, возможно, далёким от вопросов аудита безопасности беспроводных сетей Wi-Fi, посмотреть на их Wi-Fi сеть глазами хакера и даже задаться вопросом, как взломать Wi-Fi ?

Термины Wi-Fi сетей

Точка Доступа (также Access Point ), сокращённо ТД , AP - устройство, которое обеспечивает работу сети Wi-Fi, к нему подключаются Клиенты. Чаще всего точками доступа являются роутеры.

Клиент (Станция ) - устройство, которое подключается к Точке Доступа. Чаще всего это компьютеры, ноутбуки, сотовые телефоны и т.д.

ESSID и SSID - это имена беспроводных Wi-Fi сетей - именно их вы видите, когда выбираете к какой сети подключиться. Строго говоря, ESSID и SSID это не одно и то же, но в аудите Wi-Fi эти термины часто используются как взаимозаменяемые. На скриншоте ниже ESSID (именами сетей) являются MiAl, wifi88 и т.д.:

Рукопожатие (также хэндшейк , handshake ) - данные, которыми обмениваются Станция и Точка Доступа в момент создания Wi-Fi соединения. Эти данные содержат информацию, позволяющую подобрать пароль от сети Wi-Fi.

Брут-форс (также полный перебор ) - метод атаки на пароль, заключающийся в переборе всех возможных вариантов пароля. Требует много времени и вычислительных ресурсов.

Перебор по словарю (атака по словарю ) - метод атаки на пароль, заключающийся в переборе часто встречающихся вариантов пароля. Имеет хорошее соотношение затраченных ресурсов к полученным результатам.

Онлайн перебор пароля Wi-Fi - метод подбора пароля, который заключается в подключении к Точке Доступа с различными кандидатами в пароли. Практически не применяется из-за крайне низкой скорости перебора.

Офлайн перебор пароля Wi-Fi - метод подбора пароля, который заключается в захвате Рукопожатия и подборе такого пароля, который бы соответствовал этому рукопожатию. Этот подбор не требует подключения к Точке Доступа и выполняется на много порядков быстрее, чем онлайн перебор. Также он может выполняться на вычислительных мощностях видеокарт, что увеличивает скорость перебора ещё на несколько порядков.

WPA и WPA2 - технология защищённого доступа к Wi-Fi, пришла на смену устаревшей технологии WEP.

Беспроводная Wi-Fi карта (или беспроводной Wi-Fi адаптер ) - любая сетевая карта, способная подключаться к сети Wi-Fi. В ноутбуках и телефонах они встроены внутрь корпуса, в настольных компьютерах обычно представляют собой внешнее устройство, подключаемое по USB.

Режим монитора (Monitor Mode ) - свойство некоторых беспроводных адаптеров принимать пакеты данных, которые предназначены не только для них, но и для других беспроводных устройств.

Сетевой интерфейс - имя, условное обозначение в Linux сетевых карт/адаптеров.

Канал сети Wi-Fi - условное цифровое обозначение частоты, на которой в данный момент работает Точка Доступа.

Что необходимо для взлома Wi-Fi

- Компьютер, на который можно установить Linux

- Специализированное программное обеспечение, для Linux оно является свободным (т.е. распространяется бесплатно и у него открыт исходный код)

- Беспроводная Wi-Fi карта, которая поддерживает режим монитора. актуальных карт.

- Соответствующие знания и навыки - это вы найдёте в данной статье.

Wi-Fi карты с поддержкой режима монитора имеются в свободной продаже, их цена соответствует ценам других беспроводным картам с аналогичными характеристиками. В моём ноутбуке встроенная карта оказалась с поддержкой режима монитора - т.е. это не является редкостью и их могут достать любые желающие.

Специализированное ПО для аудита Wi-Fi сетей, как уже было сказано, распространяется свободно, по умолчанию оно присутствует в специализированных дистрибутивах, например, в (по ссылке общая информация и инструкции по установке).

Как можно убедиться, все компоненты необходимые для взлома Wi-Fi являются весьма доступными.

Все дальнейшие действия выполняются в Kali Linux.

Перевод Wi-Fi адаптера в режим монитора

По умолчанию беспроводные адаптеры находятся в «управляемом» (managed) режиме. Этот режим позволяет подключаться к Точке Доступа в качестве обычного Клиента.

Режим монитора (monitor) предназначен для анализа Wi-Fi сетей. В этом режиме беспроводная карта принимает фреймы (их ещё называют кадры) от любых источников, находящихся на том же канале.

Поскольку нам нужно захватить рукопожатие, которое состоит из данных, которые Станция отправляет Точке Доступа и Точка Доступа отправляет Станции (т.е. которые ни на каком этапе не предназначены для нас), то нам необходимо перевести нашу Wi-Fi карту в режим монитора, чтобы она была способна увидеть эти данные и сохранить их для дальнейшей обработки.

Чтобы ввести команды для перевода Wi-Fi адаптера в режим монитора, нам нужно узнать имя беспроводного интерфейса. Для этого откройте консоль и введите команду:

Sudo iw dev

Имя беспроводного интерфейса указано в строке со словом Interface , т.е. в моём случае именем является wlan0 . Запоминаем это значение, поскольку в дальнейшем оно нам понадобиться.

Режим монитора не является чем-то обычным для операционной системы, поэтому некоторые программы без спроса, молча переводят Wi-Fi адаптер в управляемый режим. Нам это может помешать, поэтому следующими двумя командами мы закрываем программы, которые могут нам воспрепятствовать:

Sudo systemctl stop NetworkManager sudo airmon-ng check kill

Теперь, наконец, мы можем перевести беспроводную карту в режим монитора. Для этого выполните последовательность команд

Sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set monitor control sudo ip link set <ИНТЕРФЕЙС> up

заменив <ИНТЕРФЕЙС> на действительное имя вашего беспроводного интерфейса (у меня это wlan0 ):

Sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up

Кажется, что ничего не произошло, но набрав команду

Sudo iw dev

Мы увидим примерно следующее:

В ней строка type monitor говорит о том, что наша беспроводная карта в режиме монитора.

Что такое рукопожатие (хэндшэйк)

Как уже было сказано, рукопожатие - это данные, которые в несколько этапов передаются между Станцией и Точкой доступа в тот момент, когда Станция подключается к Точке Доступа. Это означает, что для захвата рукопожатия нам нужно переключиться на канал, на котором работает Точка Доступа, для прослушивания радиосигналов и дождаться момента, когда Станция подключается к ней. Поскольку ожидание может затянуться, что применяется приём, называемый Атака Деаутентификация, который заключается в принудительно сбросе Wi-Fi соединения между Точкой Доступа и Станцией. Сразу после такого отключения, Станция пытается подключиться вновь, а мы в этот момент захватываем рукопожатие.

К сожалению, этот метод не работает, если к Точке Доступа никто не подключён.

Обзор Wi-Fi сетей

Чтобы атаковать Wi-Fi сеть нам нужно знать некоторые её характеристики. Чтобы получить список всех доступных в диапазоне досягаемости Wi-Fi сетей выполните команду:

Sudo airodump-ng wlan0

Обратите внимание, что если у вас другое имя беспроводного интерфейса, то вместо wlan0 вам нужно вписать это имя.

Описанная атака применима только для сетей с защитой WPA2 или WPA - таких подавляющее большинство.

Будет выведен похожий список сетей:

Когда вы увидите в списке сеть, которую хотите атаковать, то остановите программу, для этого нажмите CTRL+c .

Предположим, меня интересует сеть с ESSID (именем) dlink . Как видно из скриншота, её характеристиками являются: BSSID - это 00:1E:58:C6:AC:FB, она использует WPA2, работает на шестом канале. Также ненулевое значение #Data (захваченные данные, отправляемые это ТД) позволяет предположить, что к ней подключена одна или более станций.

Для захвата рукопожатия используется команда следующего вида:

Sudo airodump-ng -c КАНАЛ --bssid MAC_АДРЕС -w ФАЙЛ ИНТЕРФЕЙС

- КАНАЛ - это канал, на котором работает ТД

- MAC_АДРЕС - это BSSID атакуемой ТД

- ФАЙЛ - имя файла, куда будет записано рукопожатие

- ИНТЕРФЕЙС

Для моих данных команда выглядит так:

Sudo airodump-ng -c 6 --bssid 00:1E:58:C6:AC:FB -w capture wlan0

На следующем скриншоте вновь видна интересующая нас ТД, а также теперь виден раздел со станциями:

В полном списке ТД раздел со станциями также присутствовал, но уходил за нижний край экрана, поэтому на скриншот не попал.

Для станции мы в поле BSSID мы можем увидеть значение, которое соответствует BSSID Точки Доступа, т.е. 00:1E:58:C6:AC:FB, это означает, что в данный момент эта Станция подключена к интересующей нас ТД. Теперь имеется два варианта:

1) ждать пока Станция отсоединится и вновь подключится к ТД по естественным причинам

2) выполнить атаку деаутентификация для ускорения процесса

Выполнение атаки деаутентификация

Для выполнения деаутентификации, не прекращая записи трафика, запущенного на предыдущем этапе, откройте новое окно консоли и введите туда команду вида:

Sudo aireplay-ng -0 3 -a MAC_АДРЕС ИНТЕРФЕЙС

- MAC_АДРЕС - это BSSID атакуемой ТД

- ИНТЕРФЕЙС - имя беспроводного интерфейса в режиме монитора

В моём случае команда выглядит так:

Sudo aireplay-ng -0 3 -a 00:1E:58:C6:AC:FB wlan0

Программа выведет примерно следующее:

08:17:30 Waiting for beacon frame (BSSID: 00:1E:58:C6:AC:FB) on channel 6

NB: this attack is more effective when targeting

a connected wireless client (-c

А в правом верхнем углу экрана для захвата данных появится новая запись:

WPA handshake: 00:1E:58:C6:AC:FB

Она означает, что рукопожатие успешно захвачено.

Атака по словарю на пароль Wi-Fi

Теперь нам нужно запустить перебор данных.

Подготовим словарь:

Cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Файл словаря в этом случае называется newrockyou.txt .

Чтобы узнать имя захваченного рукопожатия выполните команду:

Ls -l capture*

При этом будет выведено что-то вроде следующего (записей может быть больше, если вы неоднократно захватывали рукопожатия):

Rw-r--r-- 1 root root 73164 сен 30 08:24 capture-01.cap -rw-r--r-- 1 root root 478 сен 30 08:24 capture-01.csv -rw-r--r-- 1 root root 583 сен 30 08:24 capture-01.kismet.csv -rw-r--r-- 1 root root 2766 сен 30 08:24 capture-01.kismet.netxml

Нас интересует только файл capture-01.cap - именно он содержит рукопожатие.

Для перебора по словарю используется следующая команда:

Aircrack-ng -w ФАЙЛ_СЛОВАРЯ ФАЙЛ_ЗАХВАТА

Итак, в моём случае точная команда следующая:

Aircrack-ng -w newrockyou.txt capture-01.cap

Эта команда запускает подбор пароля, в процессе перебора показывается следующее окно:

Пароль подобран:

Об этом говорит запись KEY FOUND! [ pattayateam ] , в которой паролем от Wi-Fi сети является pattayateam. Используя этот пароль можно подключиться к беспроводной точке доступа с любого устройства (компьютера, телефона) как это делают другие легитимные пользователи.

Заключение

Как можно убедиться, взлом Wi-Fi не является чем-то исключительно сложным, хотя и требует знания некоторых команд Linux. Здесь показан только один пример из множества вариаций атаки на Wi-Fi. Если вас заинтересовала тема аудита беспроводных сетей, то обратитесь к книге « ».

Не так давно говоря с одним человеком на предмет взлома беспроводных сетей WiFi c WPA и WPA2 шифрованием, тот авторитетно заявил что мол они ломаются с пол пинка. На мой же вопрос, пробовал ли он реализовать это на практике, было сказано что он был близок к этому. Самонадеянно неправда ли? Надо сказать что в 2006 году я защитил диссертацию, как раз таки, по взлому WiFi.

Что изменилось за 6-ть лет, и действительно ли так просто взломать WPA/WPA2 шифрование?

В 2006 году единственным способом взлома WPA шифрования был банальный перебор пароля к WiFi сети. Порыскав по просторам Интернета, на соответствующую тему я понял что ситуация практически не изменилась, но изменились аппаратные ресурсы которые могут быть в руках у взломщика.

По сути единственным останавливающий фактор на пути взлома был и остаётся вопрос вычислительных ресурсов для перебора пароля. И если тогда всё упиралось в ресурсы CPU, аля центральный процессор, то теперь, есть несколько другой подход, о чём чуть позже.

Варианты использования суперкомпьютеров рассматривать не будем в силу несостоятельности данного подхода в реальной жизни, по скольку я сильно сомневаюсь что у взломщика под рукой будет достаточной мощности кластер, а если он будет, то думаю меньше всего его будет волновать взлом беспроводных сетей:)

В не зависимости от утилиты, для взлома, потребуется 2 составляющие, а именно файл с дампом (перехваченными пакетами) от искомой сети, и словарь в виде текстового файла по которому будет подбираться пароль.

К первому условию надо добавить ещё и то, что в файле с дампом должен присутствовать так называемый handshake пакет, т. е. пакет с моментом начального подключения беспроводного клиента к точки доступа. В принципе атакующий может послать в эфир специально сформированный пакет, что вызовет повторное подключение клиента к точке доступа с посылом handshake.

Касательно второго условия, стоит сказать что минимальная длина паролей в словаре должна быть 8-мь символов, по скольку именно это условие WPA шифрования.

Особенно углубляться в это дальше не будем, допустим у нас есть искомый дамп, и словарь.

Для начала попробуем довольно известную утилиту Aircrack-ng, ну а точнее набор утилит, в который входит и сам aircrack.

Есть версии как под Linux, так и под Windows.

Формально можно радоваться, но об этом чуть позже.

Помните в самом начале я говорил про другой подход, это - CUDA.

Суть подхода проста - использовать мощности графического процессора, аля видеокарта от Nvidia или ATI, с её множеством процессоров для распараллеленых вычислений, в нашем случае перебора пароля.

Первая программа которая мне попалась и умеет использовать CUDA это - Elcomsoft Wireless Security Auditor.

Для начала я попробовал запустить её полагаясь лишь на мощности CPU, в моём случае это Intel Core i5-2500. Чтож утилита сделала своё дело, причём чуть быстрее чем aircrack.

Теперь настало время включить всю мощь GPU, что в моём случае это Nvidia GTX 560 Ti.

И повторить перебор паролей.

Скорость выросла в 5-ть раз, довольно неплохо.

Формально во всех случаях мы нашли пароль и можно радоваться, но не совсем...

Минимальная длина пароля WPA – 8мь символов. А это означает примерно следующее, что если человек не привязал пароль к какому-то смыслу, аля qwer1234, то найти его будет весьма проблематично.

Для того чтоб перебрать пароль в 8-мь символов от a-z, средствами GPU, у вас уйдёт больше 3-х месяцев, долговато неправда ли? Но всё ещё приемлемо, можно например взять несколько GPU ускорителей. А вот если добавить сюда символы или просто увеличить длину пароля до 9 или 10 символов то решение задачи взлома методом перебора теряет смысл...

От сюда следует весьма простой вывод, если вы хотите спать спокойно на волнах WiFi, достаточно использовать буквенно-циферный пароль длиной 10 символов, НЕ!!! привязанный к логическому смыслу.

Эксперимент проводил на своей сети. Установив пароль в «qwerty12345 «, поймал хендшейк с помощью besside-ng входящего в состав aircrack-ng. В дистрибутиве Kali linux он уже установлен, в других случаях нужно было бы собирать самому. Затем сконвертировал cap файл в требуемый формат через онлайн сервис cap2hccap. После — отправил на сервис.

Спустя 2 часа на e-mail пришло уведомление о том, что пароль был найден. Для просмотра пароля необходимо было оплатить 50 рублей, цена смешная, если пароль действительно нашелся (это не первый сервис подобного рода который я проверял, 2 из 3 которые я тестировал до этого просто брали деньги, ничего не высылали и на обратную связь не реагировали). Оплатив через WebMoney указанную сумму на почту пришел код доступа для просмотра пароля. Введя его в форму, увидел настоящий пароль.

Спустя 2 часа на e-mail пришло уведомление о том, что пароль был найден. Для просмотра пароля необходимо было оплатить 50 рублей, цена смешная, если пароль действительно нашелся (это не первый сервис подобного рода который я проверял, 2 из 3 которые я тестировал до этого просто брали деньги, ничего не высылали и на обратную связь не реагировали). Оплатив через WebMoney указанную сумму на почту пришел код доступа для просмотра пароля. Введя его в форму, увидел настоящий пароль.После проверки трижды пользовался услугами xsrc.ru. Две из трех попыток оказались успешными.